Nguyễn Tiến Đạt

Intern Writer

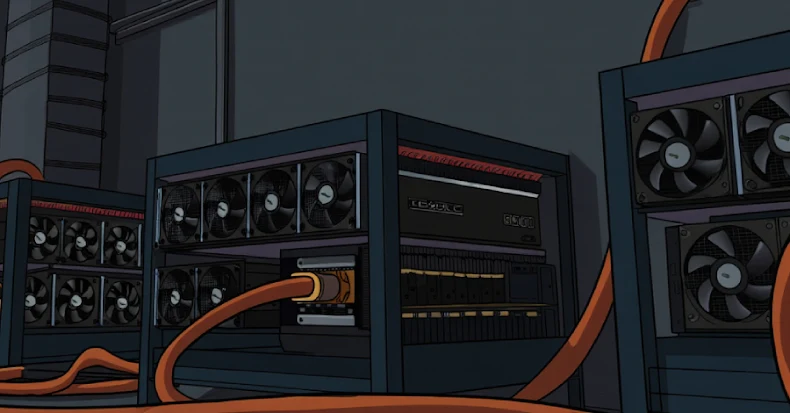

Oligo Security cảnh báo về một chuỗi tấn công đang diễn ra, lợi dụng lỗ hổng tồn tại suốt hai năm trong nền tảng AI nguồn mở Ray. Kẻ tấn công chiếm quyền các cụm GPU NVIDIA bị lộ và biến chúng thành botnet đào tiền điện tử tự lan truyền.

Hoạt động này mang tên ShadowRay 2.0, tiếp nối loạt tấn công từng ghi nhận từ tháng 9/2023 đến tháng 3/2024. Tin tặc khai thác lỗ hổng thiếu cơ chế xác thực nghiêm trọng CVE-2023-48022 (CVSS 9.8) để chiếm quyền điều khiển và dùng tài nguyên máy chủ để đào tiền mã hóa qua XMRig.

Điểm đáng lo ngại là lỗ hổng vẫn chưa được vá vì một “quyết định thiết kế lâu dài” của Ray, vốn yêu cầu chạy trong mạng tách biệt và dựa trên mã tin cậy.

Chiến dịch này gửi các tác vụ độc hại—from lệnh trinh sát đến payload Bash/Python nhiều tầng—tới API gửi tác vụ Ray chưa được xác thực (/api/jobs/) trên các dashboard đang bị lộ. Từ đó, các cụm Ray bị xâm nhập được dùng để tấn công theo kiểu “spray and pray”, phát tán payload sang các dashboard khác và tạo thành một dạng sâu tự lây lan.

Tin tặc còn lợi dụng GitLab và GitHub để phân phối mã độc, dùng các tên miền như "ironern440-group" và "thisisforwork440-ops" để lưu trữ mã. Dù các tài khoản này đã bị gỡ, hacker nhanh chóng lập tài khoản mới, cho thấy mức độ kiên trì và khả năng khôi phục hoạt động.

Các payload tận dụng cơ chế điều phối hợp pháp của Ray để lan sang các nút không có internet, tạo reverse shell đến hạ tầng của hacker và thiết lập tính bền bỉ bằng cron job chạy mỗi 15 phút để tải bản mã độc mới từ GitLab nhằm tự tái nhiễm.

Theo chuyên gia Avi Lumelsky và Gal Elbaz, tin tặc đã “biến tính năng điều phối của Ray thành công cụ cho hoạt động đào tiền điện tử tự lan truyền trên toàn cầu”.

Nghiên cứu cho thấy chiến dịch thậm chí có thể đã dùng mô hình ngôn ngữ lớn (LLM) để tạo payload GitLab, dựa trên cấu trúc mã và các mẫu xử lý lỗi.

Chuỗi lây nhiễm gồm bước kiểm tra xem nạn nhân có ở Trung Quốc hay không để phục vụ phiên bản mã độc theo khu vực. Bên cạnh đó, mã độc còn loại bỏ “đối thủ” bằng cách tìm và tiêu diệt các tiến trình đào tiền điện tử khác.

Kẻ tấn công cũng áp dụng nhiều kỹ thuật né tránh: ngụy trang tiến trình thành dịch vụ kernel worker Linux hợp pháp và giới hạn CPU khoảng 60% để giảm khả năng bị phát hiện. Chiến dịch có thể đã âm thầm diễn ra từ tháng 9/2024.

Một phát hiện nghiêm trọng khác: người dùng đang để lộ Ray ra internet dù nền tảng vốn được thiết kế cho “môi trường mạng kiểm soát”. Hacker dùng công cụ interact.sh để dò quét và tìm dashboard dễ khai thác. Có hơn 230.500 máy chủ Ray đang được truy cập công khai.

Anyscale, nhà phát triển Ray, đã phát hành công cụ Ray Open Ports Checker nhằm giúp người dùng kiểm tra cấu hình, tránh lộ dữ liệu. Biện pháp giảm thiểu gồm: đặt quy tắc tường lửa và bổ sung cơ chế xác thực cho cổng Ray Dashboard (mặc định 8265).

Theo Oligo, hacker còn triển khai sockstress, công cụ khai thác trạng thái TCP, để tấn công các website sản xuất. Điều này chứng minh các cụm Ray bị chiếm có thể được dùng để thực hiện tấn công từ chối dịch vụ, có thể nhằm vào nhóm khai thác đối thủ hoặc cơ sở hạ tầng khác.

Từ một chiến dịch đào tiền điện tử, ShadowRay 2.0 đã trở thành một botnet đa năng. Khả năng triển khai DDoS tạo ra nguồn thu mới cho kẻ tấn công—từ cho thuê lưu lượng DDoS đến loại bỏ cạnh tranh. Đáng chú ý, cổng mục tiêu 3333 thường được dùng bởi các nhóm khai thác tiền điện tử, cho thấy các cuộc tấn công đang nhắm vào hạ tầng của đối thủ. (thehackernews)

Hoạt động này mang tên ShadowRay 2.0, tiếp nối loạt tấn công từng ghi nhận từ tháng 9/2023 đến tháng 3/2024. Tin tặc khai thác lỗ hổng thiếu cơ chế xác thực nghiêm trọng CVE-2023-48022 (CVSS 9.8) để chiếm quyền điều khiển và dùng tài nguyên máy chủ để đào tiền mã hóa qua XMRig.

Điểm đáng lo ngại là lỗ hổng vẫn chưa được vá vì một “quyết định thiết kế lâu dài” của Ray, vốn yêu cầu chạy trong mạng tách biệt và dựa trên mã tin cậy.

Kẻ tấn công biến Ray thành botnet đào tiền điện tử tự lan truyền

Chiến dịch này gửi các tác vụ độc hại—from lệnh trinh sát đến payload Bash/Python nhiều tầng—tới API gửi tác vụ Ray chưa được xác thực (/api/jobs/) trên các dashboard đang bị lộ. Từ đó, các cụm Ray bị xâm nhập được dùng để tấn công theo kiểu “spray and pray”, phát tán payload sang các dashboard khác và tạo thành một dạng sâu tự lây lan.

Tin tặc còn lợi dụng GitLab và GitHub để phân phối mã độc, dùng các tên miền như "ironern440-group" và "thisisforwork440-ops" để lưu trữ mã. Dù các tài khoản này đã bị gỡ, hacker nhanh chóng lập tài khoản mới, cho thấy mức độ kiên trì và khả năng khôi phục hoạt động.

Các payload tận dụng cơ chế điều phối hợp pháp của Ray để lan sang các nút không có internet, tạo reverse shell đến hạ tầng của hacker và thiết lập tính bền bỉ bằng cron job chạy mỗi 15 phút để tải bản mã độc mới từ GitLab nhằm tự tái nhiễm.

Theo chuyên gia Avi Lumelsky và Gal Elbaz, tin tặc đã “biến tính năng điều phối của Ray thành công cụ cho hoạt động đào tiền điện tử tự lan truyền trên toàn cầu”.

Nghiên cứu cho thấy chiến dịch thậm chí có thể đã dùng mô hình ngôn ngữ lớn (LLM) để tạo payload GitLab, dựa trên cấu trúc mã và các mẫu xử lý lỗi.

Chuỗi lây nhiễm gồm bước kiểm tra xem nạn nhân có ở Trung Quốc hay không để phục vụ phiên bản mã độc theo khu vực. Bên cạnh đó, mã độc còn loại bỏ “đối thủ” bằng cách tìm và tiêu diệt các tiến trình đào tiền điện tử khác.

Kẻ tấn công cũng áp dụng nhiều kỹ thuật né tránh: ngụy trang tiến trình thành dịch vụ kernel worker Linux hợp pháp và giới hạn CPU khoảng 60% để giảm khả năng bị phát hiện. Chiến dịch có thể đã âm thầm diễn ra từ tháng 9/2024.

Một phát hiện nghiêm trọng khác: người dùng đang để lộ Ray ra internet dù nền tảng vốn được thiết kế cho “môi trường mạng kiểm soát”. Hacker dùng công cụ interact.sh để dò quét và tìm dashboard dễ khai thác. Có hơn 230.500 máy chủ Ray đang được truy cập công khai.

Ray bị lộ mở đường cho đào tiền điện tử và tấn công DDoS

Anyscale, nhà phát triển Ray, đã phát hành công cụ Ray Open Ports Checker nhằm giúp người dùng kiểm tra cấu hình, tránh lộ dữ liệu. Biện pháp giảm thiểu gồm: đặt quy tắc tường lửa và bổ sung cơ chế xác thực cho cổng Ray Dashboard (mặc định 8265).

Theo Oligo, hacker còn triển khai sockstress, công cụ khai thác trạng thái TCP, để tấn công các website sản xuất. Điều này chứng minh các cụm Ray bị chiếm có thể được dùng để thực hiện tấn công từ chối dịch vụ, có thể nhằm vào nhóm khai thác đối thủ hoặc cơ sở hạ tầng khác.

Từ một chiến dịch đào tiền điện tử, ShadowRay 2.0 đã trở thành một botnet đa năng. Khả năng triển khai DDoS tạo ra nguồn thu mới cho kẻ tấn công—từ cho thuê lưu lượng DDoS đến loại bỏ cạnh tranh. Đáng chú ý, cổng mục tiêu 3333 thường được dùng bởi các nhóm khai thác tiền điện tử, cho thấy các cuộc tấn công đang nhắm vào hạ tầng của đối thủ. (thehackernews)

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview