Duy Linh

Writer

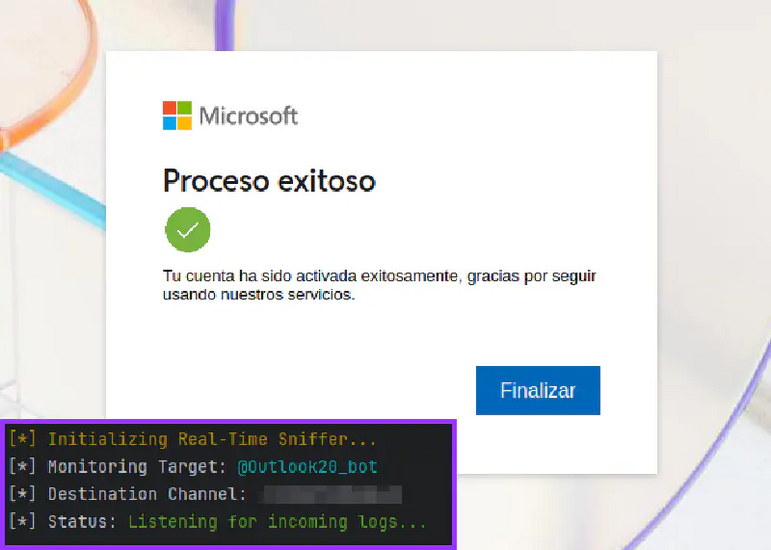

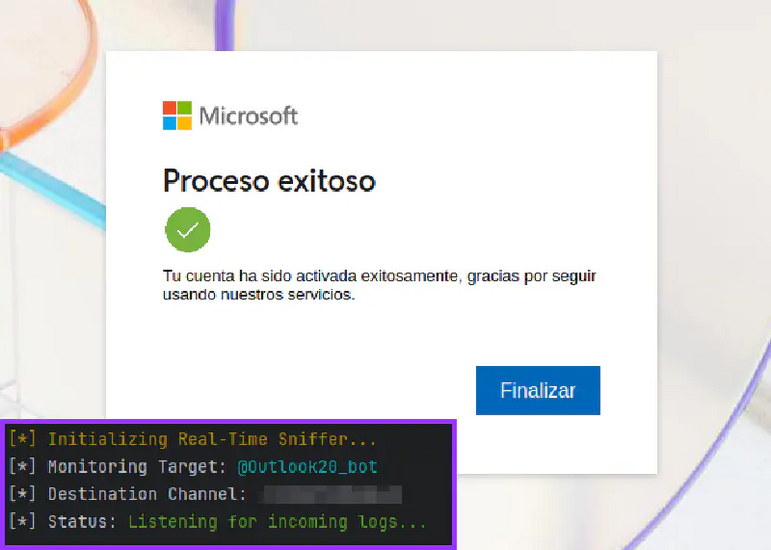

Các nhà nghiên cứu an ninh mạng vừa phát hiện một bộ công cụ lừa đảo bằng tiếng Tây Ban Nha nhắm trực tiếp vào người dùng Microsoft Outlook. Hoạt động này được đánh giá là một chiến dịch đánh cắp thông tin đăng nhập được phối hợp chặt chẽ, với dấu hiệu rõ ràng cho thấy có thể đã được phát triển hoặc hỗ trợ bởi trí tuệ nhân tạo.

Bộ công cụ lừa đảo dựa trên trí tuệ nhân tạo nhắm mục tiêu vào người dùng Microsoft để đánh cắp thông tin đăng nhập.

Bộ công cụ được theo dõi với mật danh “Mycelial Mage”, nổi bật bởi khả năng chống phân tích ngày càng tinh vi và sự chuyển hướng có chủ đích sang các kênh rò rỉ dữ liệu tạm thời thông qua Telegram và Discord. Cuộc điều tra bắt đầu từ tháng 8 năm 2025 và truy ngược được nguồn gốc hoạt động ít nhất từ tháng 3 năm 2025, dù phạm vi thực sự của chiến dịch được cho là còn rộng hơn.

Một dấu hiệu nhận dạng đặc trưng giúp các nhà nghiên cứu lần theo nhiều đợt triển khai khác nhau là chuỗi ký tự chứa bốn biểu tượng cảm xúc hình nấm, được nhúng trực tiếp trong mã độc và tham chiếu đến Outlook:

0UTL

0UTL

. Đây là dấu hiệu có chủ đích, đóng vai trò như “chữ ký” của chiến dịch.

. Đây là dấu hiệu có chủ đích, đóng vai trò như “chữ ký” của chiến dịch.

Phân tích cho thấy Mycelial Mage đã trải qua ít nhất ba giai đoạn tiến hóa. Các phiên bản đầu sử dụng kiến trúc mô-đun, tách riêng dữ liệu cấu hình và logic thực thi. Những phiên bản sau bổ sung các biện pháp chống phân tích mạnh, nhằm gây khó khăn cho cả phân tích tĩnh lẫn động.

Các kỹ thuật này bao gồm bẫy gỡ lỗi động khi công cụ dành cho nhà phát triển được mở, chiếm quyền điều khiển phương thức bảng điều khiển để ngăn hiển thị trong thời gian chạy, cùng các biểu thức chính quy tự tham chiếu có khả năng gây truy hồi nghiêm trọng khi phân tích mã nguồn.

Đáng chú ý, các biến thể mới nhất cho thấy nhiều dấu hiệu của quá trình phát triển có sự hỗ trợ của AI, đặc biệt là các mô-đun trích xuất dữ liệu mới dựa trên Discord. Mã nguồn thể hiện sự nhất quán trong thụt lề, tên hàm rõ ràng và chú thích chi tiết bằng tiếng Tây Ban Nha, khác biệt hoàn toàn so với các phiên bản ban đầu vốn khó đọc và rối rắm. Điều này cho thấy hoặc kẻ vận hành có trình độ rất cao, hoặc họ đang tận dụng các công cụ AI tạo sinh trong quá trình phát triển và làm rối mã.

Thông tin đăng nhập bị đánh cắp, bao gồm địa chỉ email và mật khẩu, sẽ được bổ sung địa chỉ IP cùng dữ liệu định vị địa lý trước khi bị trích xuất. Dữ liệu luôn được gửi đi theo một định dạng chuẩn, kèm chữ ký biểu tượng nấm đặc trưng của chiến dịch:

0UTL

0UTL

CORREO: [email nạn nhân]

PASSWR: [mật khẩu nạn nhân]

IP: [địa chỉ IP] [thành phố, quốc gia]

IP: [địa chỉ IP] [thành phố, quốc gia]

Theo dấu những cây nấm.

Các nhà nghiên cứu đặc biệt lưu ý đến sự chuyển dịch chiến lược từ Telegram sang webhook Discord trong các chiến dịch gần đây. Thay đổi này phản ánh hiểu biết sâu sắc của kẻ tấn công về các biện pháp phòng thủ. Mặc dù bot Telegram dễ triển khai hơn, nhưng chúng tiềm ẩn rủi ro khi kẻ tấn công trên hệ điều hành Windows có thể chiếm được mã thông báo hợp lệ, từ đó truy vấn siêu dữ liệu API hoặc chặn nhật ký tin nhắn.

Một giả thuyết về các kênh thoát hiểm tạm thời.

Ngược lại, webhook của Discord hoạt động như các điểm ghi dữ liệu một chiều. Sau khi thông tin bị đánh cắp được gửi đến, lịch sử dữ liệu sẽ không thể truy cập chỉ bằng URL webhook, tạo ra một kênh rò rỉ dữ liệu gần như “vô hình” đối với bên thứ ba.

Về mặt hạ tầng, Mycelial Mage không vận hành như một chiến dịch đơn lẻ mà giống một hệ sinh thái dịch vụ lừa đảo phân tán. Các hệ thống triển khai được phân bố trên nhiều dải IP và hệ thống tự trị khác nhau, cho thấy sự tách biệt có chủ đích nhằm tăng khả năng tồn tại. Tuy nhiên, sự hội tụ ở lớp trích xuất dữ liệu, nơi các mã thông báo Telegram và webhook Discord kết nối các cụm hạ tầng biệt lập, cho thấy mức độ tái sử dụng phần phụ trợ và tối ưu hóa vận hành rất cao.

Phát hiện này phản ánh một xu hướng đáng lo ngại trong các chiến dịch đánh cắp thông tin đăng nhập: mức độ tinh vi ngày càng tăng cả về phương pháp phát triển mã lẫn kỹ thuật vận hành. Đối với người dùng Microsoft Outlook, đặc biệt tại các khu vực nói tiếng Tây Ban Nha, việc cảnh giác trước các yêu cầu xác thực bất thường và thông báo xác minh email vẫn là yếu tố then chốt để bảo vệ dữ liệu cá nhân. (gbhackers)

Đọc chi tiết tại đây: https://gbhackers.com/ai-powered-phishing/

Bộ công cụ lừa đảo dựa trên trí tuệ nhân tạo nhắm mục tiêu vào người dùng Microsoft để đánh cắp thông tin đăng nhập.

Bộ công cụ được theo dõi với mật danh “Mycelial Mage”, nổi bật bởi khả năng chống phân tích ngày càng tinh vi và sự chuyển hướng có chủ đích sang các kênh rò rỉ dữ liệu tạm thời thông qua Telegram và Discord. Cuộc điều tra bắt đầu từ tháng 8 năm 2025 và truy ngược được nguồn gốc hoạt động ít nhất từ tháng 3 năm 2025, dù phạm vi thực sự của chiến dịch được cho là còn rộng hơn.

Một dấu hiệu nhận dạng đặc trưng giúp các nhà nghiên cứu lần theo nhiều đợt triển khai khác nhau là chuỗi ký tự chứa bốn biểu tượng cảm xúc hình nấm, được nhúng trực tiếp trong mã độc và tham chiếu đến Outlook:

Phân tích cho thấy Mycelial Mage đã trải qua ít nhất ba giai đoạn tiến hóa. Các phiên bản đầu sử dụng kiến trúc mô-đun, tách riêng dữ liệu cấu hình và logic thực thi. Những phiên bản sau bổ sung các biện pháp chống phân tích mạnh, nhằm gây khó khăn cho cả phân tích tĩnh lẫn động.

Các kỹ thuật này bao gồm bẫy gỡ lỗi động khi công cụ dành cho nhà phát triển được mở, chiếm quyền điều khiển phương thức bảng điều khiển để ngăn hiển thị trong thời gian chạy, cùng các biểu thức chính quy tự tham chiếu có khả năng gây truy hồi nghiêm trọng khi phân tích mã nguồn.

Đáng chú ý, các biến thể mới nhất cho thấy nhiều dấu hiệu của quá trình phát triển có sự hỗ trợ của AI, đặc biệt là các mô-đun trích xuất dữ liệu mới dựa trên Discord. Mã nguồn thể hiện sự nhất quán trong thụt lề, tên hàm rõ ràng và chú thích chi tiết bằng tiếng Tây Ban Nha, khác biệt hoàn toàn so với các phiên bản ban đầu vốn khó đọc và rối rắm. Điều này cho thấy hoặc kẻ vận hành có trình độ rất cao, hoặc họ đang tận dụng các công cụ AI tạo sinh trong quá trình phát triển và làm rối mã.

Cơ chế đánh cắp thông tin và chuyển dịch sang Discord

Quy trình hoạt động của Mycelial Mage được duy trì nhất quán trên tất cả các biến thể đã quan sát. Khi được thực thi, bộ công cụ tiến hành trinh sát hệ thống nạn nhân bằng cách gọi các dịch vụ định vị địa lý IP hợp pháp như api.ipify.org và ipapi.co để xác định vị trí.Thông tin đăng nhập bị đánh cắp, bao gồm địa chỉ email và mật khẩu, sẽ được bổ sung địa chỉ IP cùng dữ liệu định vị địa lý trước khi bị trích xuất. Dữ liệu luôn được gửi đi theo một định dạng chuẩn, kèm chữ ký biểu tượng nấm đặc trưng của chiến dịch:

CORREO: [email nạn nhân]

PASSWR: [mật khẩu nạn nhân]

Theo dấu những cây nấm.

Các nhà nghiên cứu đặc biệt lưu ý đến sự chuyển dịch chiến lược từ Telegram sang webhook Discord trong các chiến dịch gần đây. Thay đổi này phản ánh hiểu biết sâu sắc của kẻ tấn công về các biện pháp phòng thủ. Mặc dù bot Telegram dễ triển khai hơn, nhưng chúng tiềm ẩn rủi ro khi kẻ tấn công trên hệ điều hành Windows có thể chiếm được mã thông báo hợp lệ, từ đó truy vấn siêu dữ liệu API hoặc chặn nhật ký tin nhắn.

Một giả thuyết về các kênh thoát hiểm tạm thời.

Ngược lại, webhook của Discord hoạt động như các điểm ghi dữ liệu một chiều. Sau khi thông tin bị đánh cắp được gửi đến, lịch sử dữ liệu sẽ không thể truy cập chỉ bằng URL webhook, tạo ra một kênh rò rỉ dữ liệu gần như “vô hình” đối với bên thứ ba.

Về mặt hạ tầng, Mycelial Mage không vận hành như một chiến dịch đơn lẻ mà giống một hệ sinh thái dịch vụ lừa đảo phân tán. Các hệ thống triển khai được phân bố trên nhiều dải IP và hệ thống tự trị khác nhau, cho thấy sự tách biệt có chủ đích nhằm tăng khả năng tồn tại. Tuy nhiên, sự hội tụ ở lớp trích xuất dữ liệu, nơi các mã thông báo Telegram và webhook Discord kết nối các cụm hạ tầng biệt lập, cho thấy mức độ tái sử dụng phần phụ trợ và tối ưu hóa vận hành rất cao.

Phát hiện này phản ánh một xu hướng đáng lo ngại trong các chiến dịch đánh cắp thông tin đăng nhập: mức độ tinh vi ngày càng tăng cả về phương pháp phát triển mã lẫn kỹ thuật vận hành. Đối với người dùng Microsoft Outlook, đặc biệt tại các khu vực nói tiếng Tây Ban Nha, việc cảnh giác trước các yêu cầu xác thực bất thường và thông báo xác minh email vẫn là yếu tố then chốt để bảo vệ dữ liệu cá nhân. (gbhackers)

Đọc chi tiết tại đây: https://gbhackers.com/ai-powered-phishing/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview