Duy Linh

Writer

Các nhà nghiên cứu bảo mật xác nhận KimJongRAT – Trojan truy cập từ xa được cho là thuộc nhóm Kimsuky và có liên quan tới Triều Tiên đang được phát tán mạnh qua các tệp .hta được vũ khí hóa, nhắm vào người dùng Windows. Chuỗi tấn công này được dàn dựng nhằm đánh cắp thông tin đăng nhập nhạy cảm và dữ liệu hệ thống từ các máy đã bị xâm phạm.

KimJongRAT tấn công người dùng Windows thông qua các tệp HTA độc hại

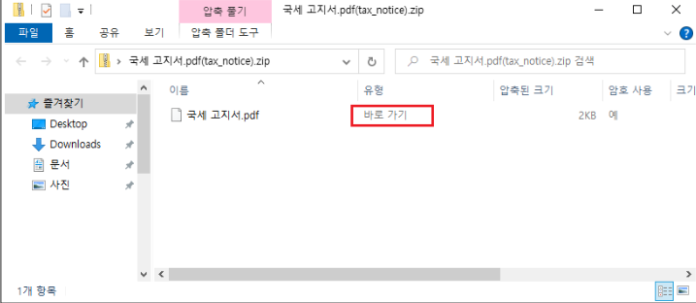

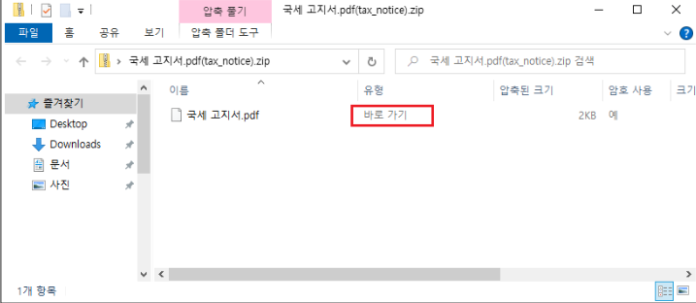

Phần mềm độc hại được phát tán bằng tệp giả mạo National Tax Notice.pdf trong kho nén tax_notice.zip, xuất phát từ các email lừa đảo. Chiêu trò kỹ thuật xã hội này lợi dụng sự tin tưởng vào thông báo thuế để thúc đẩy người dùng mở tệp, đặc biệt ở những khu vực thường xuyên nhận liên lạc kiểu này.

Khi giải nén, nạn nhân sẽ thấy một tệp LNK được ngụy trang dưới dạng tài liệu Tax Notice.pdf, nhằm khiến họ vô tình kích hoạt mã độc. Khi chạy, tệp Ink giải mã URL mã hóa Base64 bằng mshta – tiện ích chạy ứng dụng HTML của Microsoft để tải xuống mã độc bổ sung.

Tệp LNK trong thông báo thuế.pdf.

Hệ thống sau đó bị chuyển hướng và thực thi tệp tax.hta, tiếp tục chuỗi lây nhiễm. Trình tải HTA viết bằng VBScript đóng vai trò là cơ chế thực thi chính, cho phép tải về tài liệu giả và các thành phần độc hại thông qua URL Google Drive. Cách phân phối nhiều giai đoạn này giúp tránh bị phát hiện bởi các giải pháp bảo mật truyền thống.

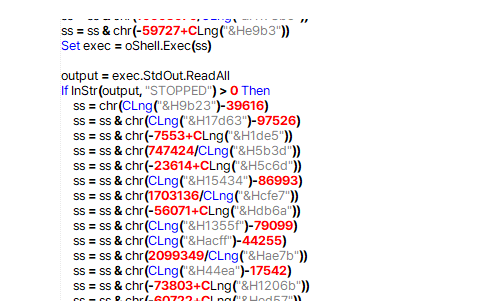

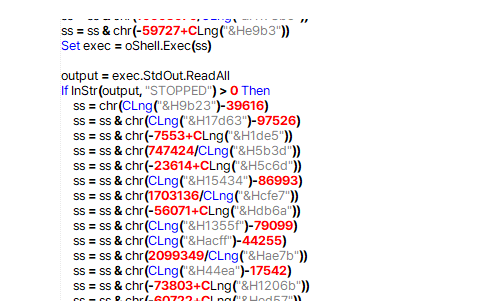

Một điểm đáng chú ý của chiến dịch là cơ chế phát tán tải trọng thích ứng. Phần mềm độc hại kiểm tra trạng thái Windows Defender và thả tải trọng khác nhau tùy theo việc phần mềm có đang chạy hay không.

Mã phân nhánh tùy thuộc vào việc Windows Defender có đang chạy hay không.

Các tổ chức được khuyến cáo:

Microsoft tiếp tục tăng cường biện pháp bảo mật để hạn chế các mối đe dọa này. Những tệp độc hại liên quan chiến dịch hiện được nhận diện dưới tên Trojan.Agent.LlhK.Gen, Trojan.Downloader.VBS.Agent và các biến thể liên quan trên nhiều nền tảng bảo mật, hỗ trợ phát hiện và ngăn chặn trong môi trường doanh nghiệp.

KimJongRAT tấn công người dùng Windows thông qua các tệp HTA độc hại

Phần mềm độc hại được phát tán bằng tệp giả mạo National Tax Notice.pdf trong kho nén tax_notice.zip, xuất phát từ các email lừa đảo. Chiêu trò kỹ thuật xã hội này lợi dụng sự tin tưởng vào thông báo thuế để thúc đẩy người dùng mở tệp, đặc biệt ở những khu vực thường xuyên nhận liên lạc kiểu này.

Khi giải nén, nạn nhân sẽ thấy một tệp LNK được ngụy trang dưới dạng tài liệu Tax Notice.pdf, nhằm khiến họ vô tình kích hoạt mã độc. Khi chạy, tệp Ink giải mã URL mã hóa Base64 bằng mshta – tiện ích chạy ứng dụng HTML của Microsoft để tải xuống mã độc bổ sung.

Tệp LNK trong thông báo thuế.pdf.

Hệ thống sau đó bị chuyển hướng và thực thi tệp tax.hta, tiếp tục chuỗi lây nhiễm. Trình tải HTA viết bằng VBScript đóng vai trò là cơ chế thực thi chính, cho phép tải về tài liệu giả và các thành phần độc hại thông qua URL Google Drive. Cách phân phối nhiều giai đoạn này giúp tránh bị phát hiện bởi các giải pháp bảo mật truyền thống.

Một điểm đáng chú ý của chiến dịch là cơ chế phát tán tải trọng thích ứng. Phần mềm độc hại kiểm tra trạng thái Windows Defender và thả tải trọng khác nhau tùy theo việc phần mềm có đang chạy hay không.

Mã phân nhánh tùy thuộc vào việc Windows Defender có đang chạy hay không.

- Nếu Windows Defender bị tắt, tệp v3.log được tải về, sau đó kéo theo và thực thi n64.log. Tệp này thu thập dữ liệu như thông tin hệ thống, dữ liệu trình duyệt, khóa mã hóa, ví tiền điện tử, tài khoản Telegram, thông tin đăng nhập Discord và khóa mã hóa trình duyệt.

- Nếu Windows Defender đang chạy, tệp PC.log sẽ được tải xuống. Biến thể này thu thập dữ liệu tương tự nhưng bổ sung cơ chế duy trì bằng cách chỉnh sửa Registry để duy trì việc thu thập và truyền tải thông tin người dùng.

Mức độ nhắm mục tiêu và cách người dùng có thể tự bảo vệ

Chiến dịch cho thấy mức độ nhắm mục tiêu vào khu vực nội địa, với giao diện bằng tiếng Hàn và thông báo thuế bản địa hóa, chứng minh đây là hoạt động tấn công có chủ đích thay vì phát tán đại trà.Các tổ chức được khuyến cáo:

- Luôn cập nhật Windows và Windows Defender.

- Bật chế độ hiển thị phần mở rộng tệp trong File Explorer.

- Cẩn trọng với tệp nhận qua email, đặc biệt là .zip, .hta và .lnk.

Microsoft tiếp tục tăng cường biện pháp bảo mật để hạn chế các mối đe dọa này. Những tệp độc hại liên quan chiến dịch hiện được nhận diện dưới tên Trojan.Agent.LlhK.Gen, Trojan.Downloader.VBS.Agent và các biến thể liên quan trên nhiều nền tảng bảo mật, hỗ trợ phát hiện và ngăn chặn trong môi trường doanh nghiệp.

Nguồn: gbhackers

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview