Duy Linh

Writer

Một nhóm tấn công tinh vi có tên SilverFox đã tiến hành một chiến dịch phát tán phần mềm độc hại trên diện rộng từ tháng 6/2023, chủ yếu hoạt động vào giờ hành chính theo múi giờ Trung Quốc. Chiến dịch nhắm vào người dùng nói tiếng Trung ở cả trong và ngoài Trung Quốc, tận dụng hơn 2.800 tên miền được tạo mới để phát tán phần mềm độc hại dành riêng cho hệ điều hành Windows.

Các chiêu thức lừa đảo bao gồm trang tải ứng dụng giả mạo, lời nhắc cập nhật giả trên các trang đăng nhập, ứng dụng tiếp thị, công cụ bán hàng và nền tảng liên quan đến tiền điện tử. Những phương thức này ít thay đổi theo thời gian, giúp kẻ tấn công dễ dàng triển khai phần mềm đánh cắp thông tin đăng nhập, khai thác tài chính và tạo điều kiện truy cập trái phép.

Đến tháng 6/2025, phân tích cho thấy 266 trên tổng số hơn 850 tên miền xác định kể từ tháng 12/2024 vẫn đang hoạt động để phân phối phần mềm độc hại. Điều này cho thấy hạ tầng của chiến dịch có tính bền vững và khả năng phục hồi cao. Thời điểm đăng ký tên miền và các bản ghi DNS đầu tiên đều trùng với giờ làm việc tại Trung Quốc, cho thấy sự kết hợp giữa quy trình tự động và can thiệp thủ công, từ việc mua hạ tầng đến triển khai trang giả mạo.

Mục tiêu của chiến dịch chủ yếu là những cá nhân sử dụng tiếng Trung trong lĩnh vực bán hàng, tiếp thị và thương mại xuyên biên giới, đặc biệt là những người có quan hệ khách hàng tại khu vực nói tiếng Trung.

Thông tin đăng ký tên miền cũng được làm mờ để che giấu danh tính thật sự. Phân tích kỹ thuật cho thấy quy trình phát tán phần mềm được thực hiện qua các tên miền giả mạo.

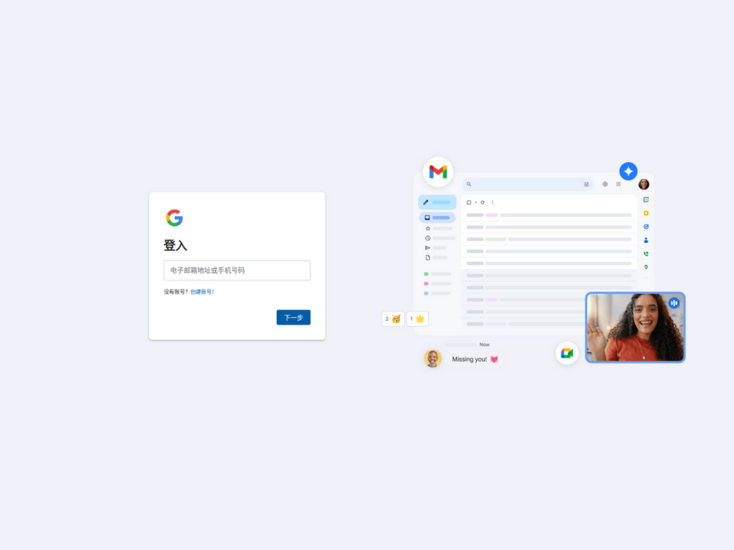

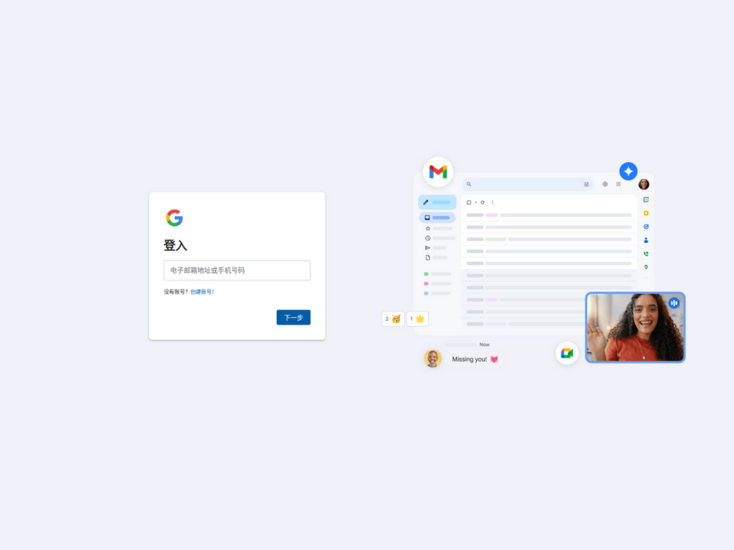

Ví dụ, googeyxvot[.]top giả dạng trang đăng nhập Gmail, sử dụng mã JavaScript bị làm rối để tạo lỗi trình duyệt giả khi người dùng nhập dữ liệu. Từ đó, người dùng bị dụ tải xuống tệp flashcenter_pl_xr_rb_165892.19.zip chứa mã độc (SHA-256: 7705ac81e004546b7dacf47531b830e31d3113e217adeef1f8dd6ea6f4b8e59b). File ZIP này chứa một bộ cài đặt MSI (SHA-256: a48043b50cded60a1f2fa6b389e1983ce70d964d0669d47d86035aa045f4f556) với các tập tin thực thi nhúng như svchost.13.exe (SHA-256: f1b6d793331ebd0d64978168118a4443c6f0ada673e954df02053362ee47917b) và flashcenter_pl_xr_rb_165892.19.exe (SHA-256: 1c957470b21bf90073c593b020140c8c798ad8bdb2ce5f5d344e9e9c53242556).

Đăng nhập Gmail giả mạo

Chức năng chính của mã độc là tải thêm các mã độc khác từ địa chỉ https://ffsup-s42.oduuu[.]com/uploads%2F4398%2F2025%2F06%2F617.txt (SHA-256: e9ba441b81f2399e1db4b86e1fe301aaf2f11d3cf085735a55505873c71cbc6f) và giải mã qua shellcode sử dụng khóa XOR 0x25 để thực thi tệp PE nhúng.

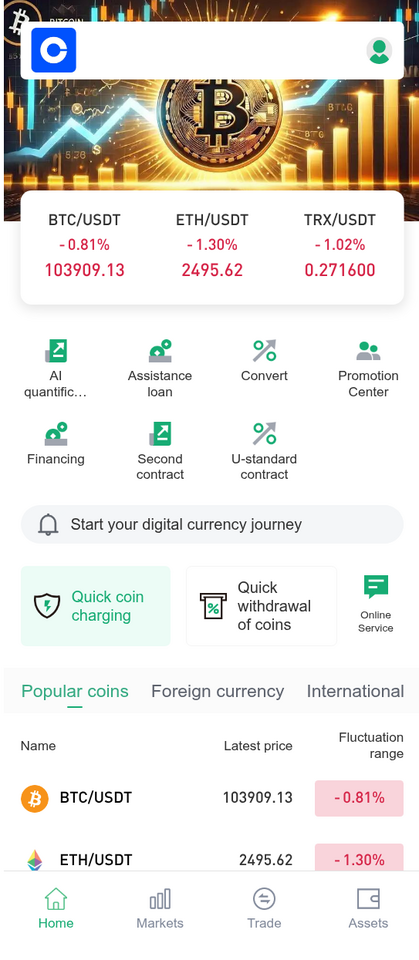

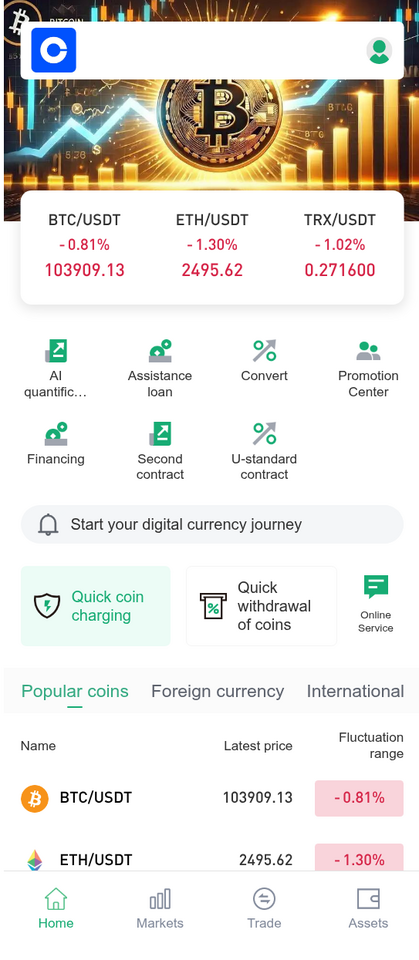

Tên miền yeepays[.]xyz giả giao diện thanh toán Alipay, dùng JavaScript để dựng URL tải về tệp 收银台权限.exe (SHA-256: 21a0b62adc71b276a5bc8a3170ab6e315ac2c0afe8795cfeade8461f00a804d2). Trong khi đó, coinbaw[.]vip chuyển hướng tới trang giả mạo Coinbase để tiếp tục lừa đảo người dùng yêu thích tiền điện tử.

Các trang web tiền điện tử giả mạo

Bản chất động cơ tài chính của chiến dịch thể hiện qua việc lợi dụng lòng tin người dùng. Các trình duyệt hiện đại như Chrome và Edge đã tích hợp Google Safe Browsing và Microsoft Defender SmartScreen để kiểm tra độ uy tín của trang web và chặn nội dung độc hại. Tuy nhiên, nguy cơ vẫn hiện hữu nếu người dùng thiếu cảnh giác.

Giải pháp phòng thủ được khuyến nghị bao gồm: bảo vệ email bằng công nghệ phát hiện mối đe dọa nâng cao (ATP), sử dụng phần mềm diệt virus thế hệ mới (NGAV), triển khai hệ thống phát hiện và phản hồi điểm cuối (EDR), lọc DNS, phân đoạn mạng, xác thực đa yếu tố (MFA) và cập nhật tình báo về mối đe dọa. Việc tổ chức các mô phỏng lừa đảo định kỳ cũng giúp doanh nghiệp nâng cao khả năng đối phó với các chiến dịch tấn công như của SilverFox.

Đọc chi tiết tại đây: https://gbhackers.com/chinese-threat-actors-operate-2800-malicious-domains/

Các chiêu thức lừa đảo bao gồm trang tải ứng dụng giả mạo, lời nhắc cập nhật giả trên các trang đăng nhập, ứng dụng tiếp thị, công cụ bán hàng và nền tảng liên quan đến tiền điện tử. Những phương thức này ít thay đổi theo thời gian, giúp kẻ tấn công dễ dàng triển khai phần mềm đánh cắp thông tin đăng nhập, khai thác tài chính và tạo điều kiện truy cập trái phép.

Đến tháng 6/2025, phân tích cho thấy 266 trên tổng số hơn 850 tên miền xác định kể từ tháng 12/2024 vẫn đang hoạt động để phân phối phần mềm độc hại. Điều này cho thấy hạ tầng của chiến dịch có tính bền vững và khả năng phục hồi cao. Thời điểm đăng ký tên miền và các bản ghi DNS đầu tiên đều trùng với giờ làm việc tại Trung Quốc, cho thấy sự kết hợp giữa quy trình tự động và can thiệp thủ công, từ việc mua hạ tầng đến triển khai trang giả mạo.

Mục tiêu của chiến dịch chủ yếu là những cá nhân sử dụng tiếng Trung trong lĩnh vực bán hàng, tiếp thị và thương mại xuyên biên giới, đặc biệt là những người có quan hệ khách hàng tại khu vực nói tiếng Trung.

Cách thức phát tán và kỹ thuật tấn công nâng cao

Trước các phát hiện gần đây, SilverFox đã nâng cấp kỹ thuật bằng cách sử dụng các tập lệnh chống tự động hóa và kiểm tra trình duyệt mô phỏng nhằm né tránh các công cụ quét và phân tích tự động. Nhóm này cũng giảm sự phụ thuộc vào trình theo dõi bên thứ ba như Baidu, Gtag và Facebook. Đồng thời, họ phân tán hệ thống tên miền trên nhiều máy chủ để tránh bị phát hiện theo nhóm IP và tăng khả năng ẩn danh.Thông tin đăng ký tên miền cũng được làm mờ để che giấu danh tính thật sự. Phân tích kỹ thuật cho thấy quy trình phát tán phần mềm được thực hiện qua các tên miền giả mạo.

Ví dụ, googeyxvot[.]top giả dạng trang đăng nhập Gmail, sử dụng mã JavaScript bị làm rối để tạo lỗi trình duyệt giả khi người dùng nhập dữ liệu. Từ đó, người dùng bị dụ tải xuống tệp flashcenter_pl_xr_rb_165892.19.zip chứa mã độc (SHA-256: 7705ac81e004546b7dacf47531b830e31d3113e217adeef1f8dd6ea6f4b8e59b). File ZIP này chứa một bộ cài đặt MSI (SHA-256: a48043b50cded60a1f2fa6b389e1983ce70d964d0669d47d86035aa045f4f556) với các tập tin thực thi nhúng như svchost.13.exe (SHA-256: f1b6d793331ebd0d64978168118a4443c6f0ada673e954df02053362ee47917b) và flashcenter_pl_xr_rb_165892.19.exe (SHA-256: 1c957470b21bf90073c593b020140c8c798ad8bdb2ce5f5d344e9e9c53242556).

Đăng nhập Gmail giả mạo

Chức năng chính của mã độc là tải thêm các mã độc khác từ địa chỉ https://ffsup-s42.oduuu[.]com/uploads%2F4398%2F2025%2F06%2F617.txt (SHA-256: e9ba441b81f2399e1db4b86e1fe301aaf2f11d3cf085735a55505873c71cbc6f) và giải mã qua shellcode sử dụng khóa XOR 0x25 để thực thi tệp PE nhúng.

Tên miền yeepays[.]xyz giả giao diện thanh toán Alipay, dùng JavaScript để dựng URL tải về tệp 收银台权限.exe (SHA-256: 21a0b62adc71b276a5bc8a3170ab6e315ac2c0afe8795cfeade8461f00a804d2). Trong khi đó, coinbaw[.]vip chuyển hướng tới trang giả mạo Coinbase để tiếp tục lừa đảo người dùng yêu thích tiền điện tử.

Các trang web tiền điện tử giả mạo

Bản chất động cơ tài chính của chiến dịch thể hiện qua việc lợi dụng lòng tin người dùng. Các trình duyệt hiện đại như Chrome và Edge đã tích hợp Google Safe Browsing và Microsoft Defender SmartScreen để kiểm tra độ uy tín của trang web và chặn nội dung độc hại. Tuy nhiên, nguy cơ vẫn hiện hữu nếu người dùng thiếu cảnh giác.

Giải pháp phòng thủ được khuyến nghị bao gồm: bảo vệ email bằng công nghệ phát hiện mối đe dọa nâng cao (ATP), sử dụng phần mềm diệt virus thế hệ mới (NGAV), triển khai hệ thống phát hiện và phản hồi điểm cuối (EDR), lọc DNS, phân đoạn mạng, xác thực đa yếu tố (MFA) và cập nhật tình báo về mối đe dọa. Việc tổ chức các mô phỏng lừa đảo định kỳ cũng giúp doanh nghiệp nâng cao khả năng đối phó với các chiến dịch tấn công như của SilverFox.

Đọc chi tiết tại đây: https://gbhackers.com/chinese-threat-actors-operate-2800-malicious-domains/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview